Algorithmes de cryptographie symétrique (à clé secrète)

Algorithmes de cryptographie symétrique (à clé secrète)

Bienvenue sur le site linux.goffinet.org !

Auteur : François-Emmanuel Goffinet

Ce document est un guide de formation en français sur les pratiques sécurisées d’administration du système d’exploitation (OS) GNU/Linux. Le propos invite progressivement à déployer les technologies de virtualisation, à procéder à des tâches d’automation / automatisation via des scripts, à déployer les services traditionnels tels que des services Web ou d’infrastructure, voire plus spécifiques en ToIP / VoIP / UC ou même IaaS.

Le document comprend de nombreux scripts et exemples. Aussi, il traite les sujets sur les distributions basées RHEL (Centos et dérivés) et Debian Stable (Ubuntu et autres dérivés).

Le document vise à atteindre un double objectif :

Ce projet tente d’aligner son contenu sur le programme des certifications Linux les plus populaires

| Sujets | Certifications alignées | Progrès dans la rédaction |

|---|---|---|

| I. Administration sécurisée du système | Linux Essentials, RHCSA, LPIC1, LPI 201, RHCE partiel, LFCS partiel. | Complet |

| II. Services Réseau | RHCE, LPI 202, LFCS, LFCE | A actualiser |

| III. Virtualisation Linux | RHCSA (conteneurs), LPIC 305 | En développement |

| IV. Automation Ansible | - | En développement |

| V. Administration OpenStack | - | En développement |

| VI. Administration Java EE | - | En développement |

| VII. DevOps | AWS SysOps, DevOps Foundation | En développement |

| VIII. Communications Unifiées | - | Complet |

| IX. Cybersécurité | CEH | En développement |

| X. Certifications Linux | Programmes de référence | - |

Ce document oriente le contenu sur :

Ce document s’adresse à tous les professionnels de l’informatique bien sûr mais aussi des services et de l’industrie pour lesquels l’ère numérique a modifié les pratiques de travail.

Ce support évolue constamment selon l’épreuve du temps et des retours d’expérience. Il est toujours préférable de se référer à la dernière version en ligne sur https://linux.goffinet.org.

Il se lit ou s’expose en face d’une console Linux, dans une machine virtuelle par exemple. Les interfaces graphiques des logiciels seront laissées à l’appréciation des utilisateurs.

Pour obtenir de meilleurs résultats d’apprentissage, notamment en classe de formation, il est conseillé d’utiliser une installation native, avec une ligne de commande ou un shell à disposition.

Enfin, ce document n’étant qu’un support de cours, il sera nécessaire de visiter les références et les liens fournis ainsi que les sites officiels et leurs pages de documentation qui restent dans la plupart des cas librement disponibles.

On conseillera quelques distributions Linux de référence avant d’entamer des distributions spécialisées ou spécifiques.

Un ordinateur individuel récent connecté au réseau local (et à l’Internet) est nécessaire. Dans une classe de formation, la meilleure expérience est d’installer une distribution Linux native et d’utiliser des outils de virtualisation tels que libvirt et qemu/KVM pour réaliser des exercices avancés.

Ce document de François-Emmanuel Goffinet est mis à disposition selon les termes de la licence Creative Commons Attribution - Partage dans les Mêmes Conditions 4.0 International. Il est produit en ligne sur https://linux.goffinet.org/.

Ce document s’inspire de près ou de loin de toute une série d’autres qui sont soumis la plupart du temps aux mêmes droits. Les sources citées ou reprises sont présentes sous format d’URI dans le code source. J’espère que les auteurs concernés se satisferont de cette exposition. Les marques citées ont été déposées par leurs propriétaires.

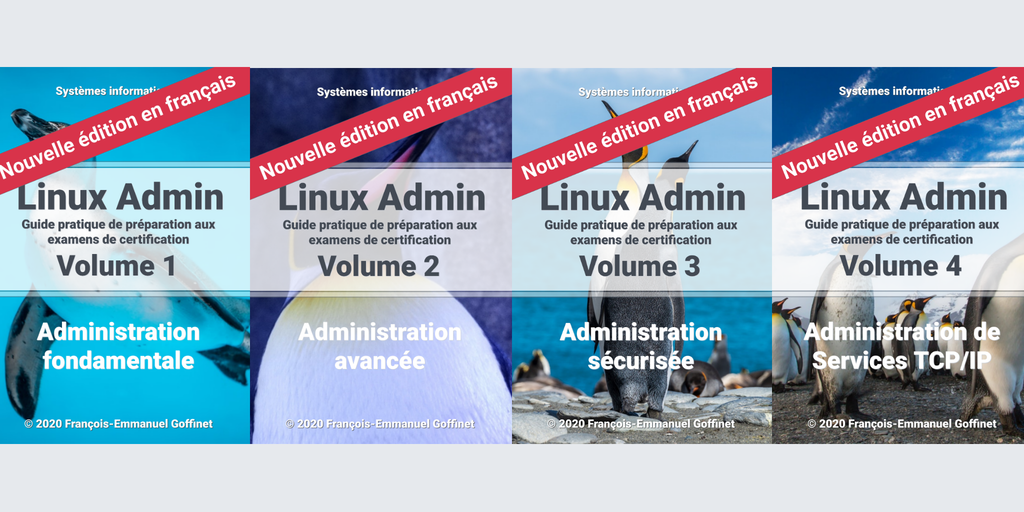

Ces ebooks sont publiés sur Leanpub ont pour but de supporter l’auteur dans son oeuvre.

Algorithmes de cryptographie symétrique (à clé secrète)

Algorithmes de chiffrement faible (facilement déchiffrables)

Cryptologie

Le pare-feu examine le trafic entrant, le trafic sortant et le trafic transféré. On trouvera ici une introduction au routage statique et dynamique sous Linux, les principes fondamentaux des concepts de pare-feu, le pare-feu Ubuntu par défaut ufw, le pare-feu Red Hat par défaut firewalld et le pare-feu Linux natif Netfilter avec ses commandes iptables.

On peut réaliser des sauvegardes des disques, des systèmes de fichiers ou d’emplacements précis d’un système Linux de différentes manières. Les sauvegardes émanent toujours d’une stratégie et les restorations devraient être régulièrement validées. On trouvera ici quelques pistes pour les tâches de sauvegarde.

Le Mandatory access control (MAC) ou contrôle d’accès obligatoire est une méthode de gestion des droits des utilisateurs pour l’usage de systèmes d’information. SElinux et AppArmor sont des logiciels qui implémentent la sécurité MAC sous Linux.

Les logs ou les fichiers de journaux du système Linux sont collectés par le démon syslog. Systemd nous offre une capacité de journalisation ponctuelle issue des fichiers de journaux. L’horodatage des journaux et leur format est d’une importance cruciale pour un traitement ultérieur. Le système Linux étant particulièrement loquace, c’est en consultant ces journaux qu’on identifiera des pannes et que leur résolution sera d’autant plus aisée.

at, cron et systemd sont les programme Linux natifs qui permettent de planifier des tâches.

La localisation géographique et la synchronisation des horloges est indispensable au bon fonctionnement des systèmes informatiques (logs, authentifications, chiffrement, forensic, …). Les logiciels Linux utiles sont date, timedatectl, ntpdate, chronyc. Le démon chronyd permet d’assurer la synchronisation temporelle auprès de serveurs de temps (NTP).

Secure Shell (SSH) est un protocole qui permet de sécuriser les communications de données entre les ordinateurs connectés au réseau. Il permet d’assurer la confidentialité, l’intégrité, l’authentification et l’autorisation des données dans des tunnels chiffrés. Il utilise TCP habituellement sur le port 22, mais il peut en utiliser d’autres simultanément. On utilise aujourd’hui la version SSH-2. La version SSH-1 est à proscrire. Le protocole SSH comporte autant de fonctionn...

Diagnostic du réseau et outils d’audit : tcpdump, ping, traceroute, netstat, nslookup et dig.

Gestion du réseau Linux avec Netplan.